关于“Bad Rabbit”勒索病毒的预警通告

信息来源:郑州大学

接公安厅通报,据国家网络与信息安全信息通报中心监测发现,2017年10月24日晚,俄罗斯、乌克兰、土耳其、德国等多个东欧国家遭受命名为“Bad Rabbit”的勒索软件袭击,政府、交通、新闻等200多家机构受到不同程度影响。目前,美国已发现感染传播情况,国内尚未监测发现被攻击情况。

“Bad Rabbit” 勒索病毒是通过共享和弱密码在内网扩散,该勒索软件初始通过虚假Flash更新链接传播,当用户访问被入侵控制的合法网站时,网页跳转到虚假的Flash更新网站,一旦用户下载并安装虚假的Flash更新包则系统被感染,受害电脑的文件会被加密,让电脑无法使用,从而要求支付赎金。目前,监测已发现23个被入侵网站,1个位于日本,其他多数为俄语网站,被感染主机可通过SMB等服务端口探测并试图感染内网其他主机。经过研究人员的深入分析, “Bad Rabbit” 拥有部分与Petya勒索病毒相同的代码,虽然研究人员认为最新的这波攻击不大可能造成Petya那种程度的全球性破坏,但是鉴于该勒索软件潜在的危害较高,影响较大,提醒我院广大职工一定要加强防范意识和措施。

“Bad Rabbit”勒索病毒具体的技术分析如下:

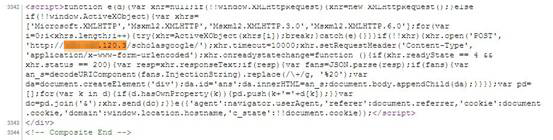

该勒索病毒通过水坑攻击传播,攻击者先在特定网站上注入包含URL的脚本文件,诱骗用户下载虚假的Flash安装程序“install_flash_player.exe”。嵌入的URL最终解析为:hxxp://1dnscontrol.com/flash_install,目前为止该链接已经不可访问。

【注入脚本代码】

一旦虚假的安装包被点击,其会生成加密文件infpub.dat和解密文件dispci.exe。“Bad Rabbit”通过三步骤来完成其勒索流程。

rhaegal.job --- 负责执行解密文件

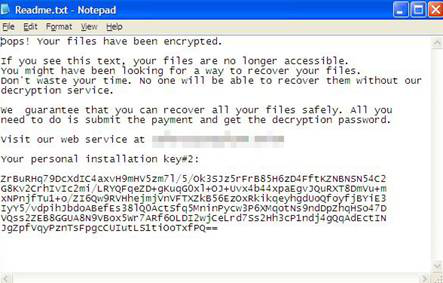

drogon.job --- 负责关闭受害者电脑。然后勒索软件加密系统中的文件,显示如下勒索信息。

【勒索信息】

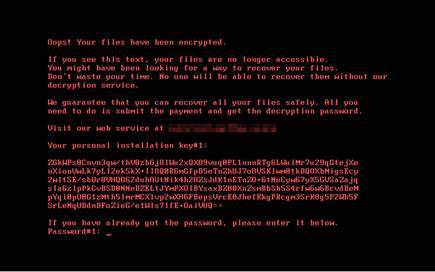

viserion_23.job --- 负责重启受害者电脑,重启后屏幕被锁定,显示如下信息:

【重启后屏幕显示的信息】

“Bad Rabbit”可以在内网中扩散传播,其使用Windows Management Instrumentation(WMI)和服务控制远程协议,在网络中生成并执行自身拷贝文件。在使用服务控制远程协议时,“Bad Rabbit”采用字典攻击方法获取登陆凭证。

经过深入分析,研究人员还发现“Bad Rabbit”使用开源工具Mimikatz获取凭证,其也会使用合法磁盘加密工具DiskCryptor加密受害者系统。

针对“Bad Rabbit”勒索病毒,研究人员提出了相应的解决方案:

1.及时关闭TCP 137、139、445端口;

2.检查内网机器设置,暂时关闭设备共享功能;

3.禁用Windows系统下的管理控件WMI服务;

4.更换复杂密码;

5.备份重要的数据。

同时,建议我院广大职工采取如下措施进行防护:

1.及时更新系统补丁程序,或者部署虚拟补丁;

2.启用防火墙以及入侵检测和预防系统;

3.主动监控和验证进出网络的流量;

4.主动预防勒索软件可能的入侵途径,如邮件,网站;

5.使用数据分类和网络分段来减少数据暴露和损坏;

6.禁用SMB端口;

7.打全补丁程序,特别是ms17-010补丁程序。

信息技术处

2017年10月25日

豫公网安备41010902002222号

豫公网安备41010902002222号